Key Vault para Azure Databricks

Azure Key Vault revisando credenciales en Properties, para Scret Scope de Azure Databricks¶

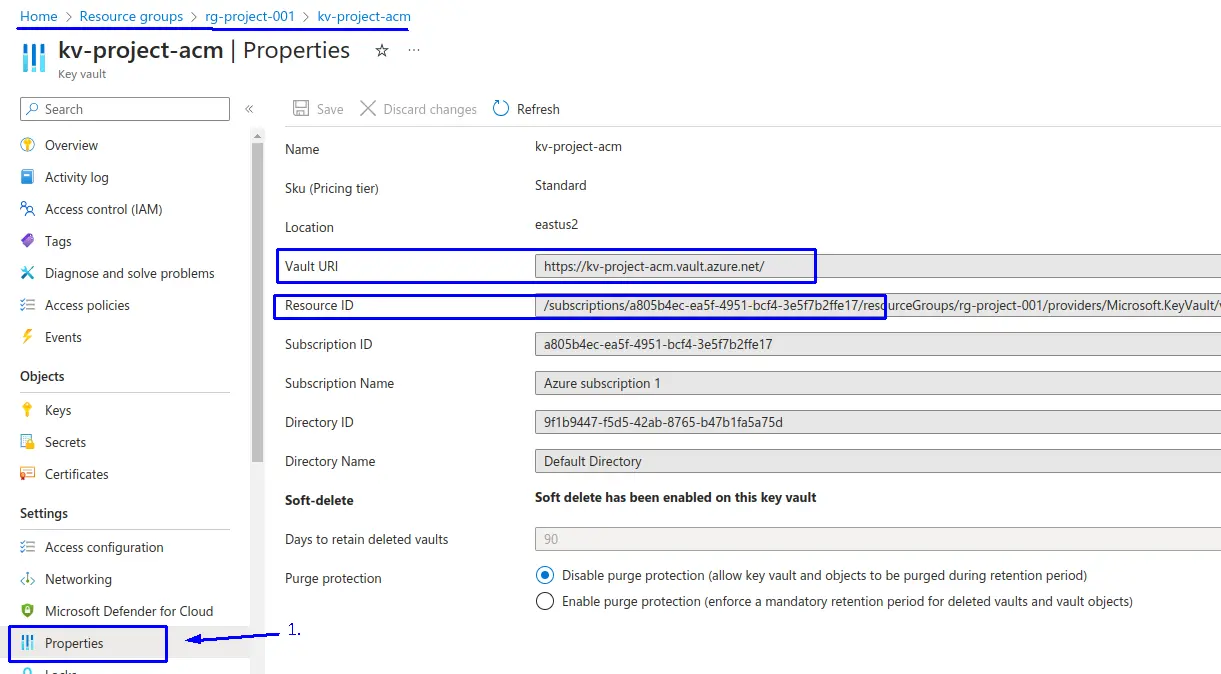

- 1.- En nuestro recurso de Azure Key Vault nos dirijimos a "Properties".

- Podemos visualizar el "Vault URI" y "Resource ID" necesarios para configurar el Secret Scope en Azure Databricks, el cual nos permitira leer los secretos en los notebooks.

Generamos los Key Vault de Azure Databricks¶

Key Vault - Storage Account Name¶

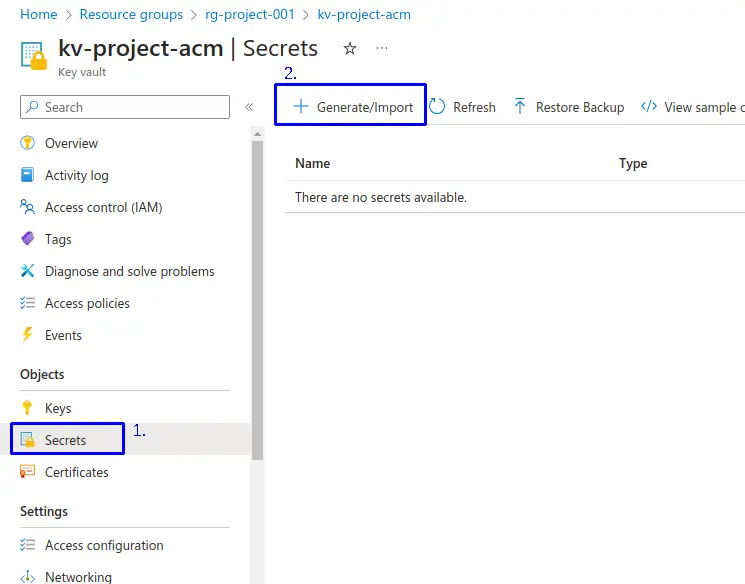

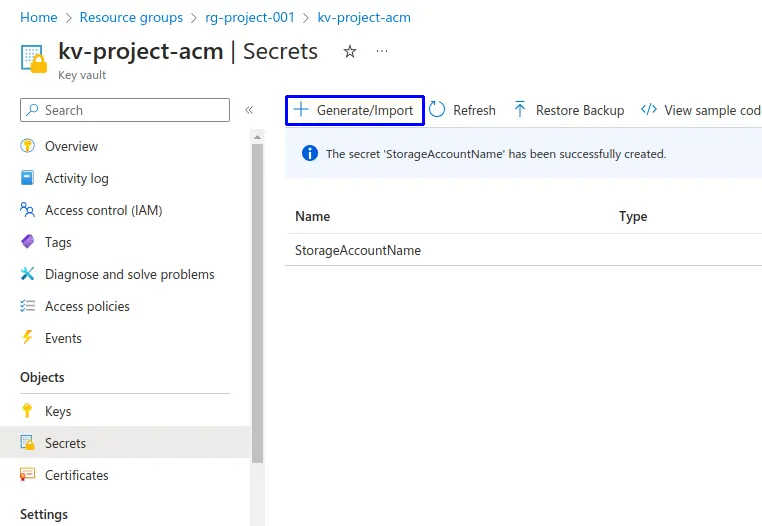

- 1.- Una vez ingresemos a los recursos de Key Vault nos dirigimos a "Secrets"

- 2.- Clic en "+ Generate/Import".

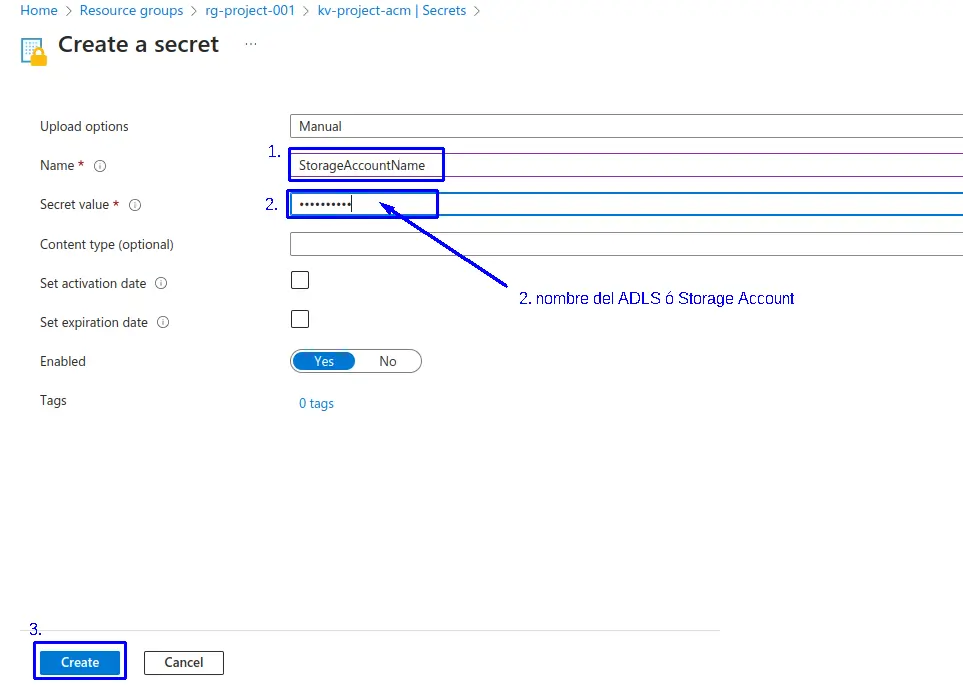

Se despliega la pestaña de "Create a secret" donde:

- Upload options: Seleccionamos "

Manual" - 1.- Asignamos un nombre para nuestro key vault el cual le asignamos "

StorageAccountName". - 2.- Nos dirigimos al recurso de Azure Storage Account el cual puede ser un ADLS, ahí verificamos el nombre de nuestra cuenta de almacenamiento, el cual copiamos y pegamos como "Secret vaule".

- 3.- Clic en el botón "Create".

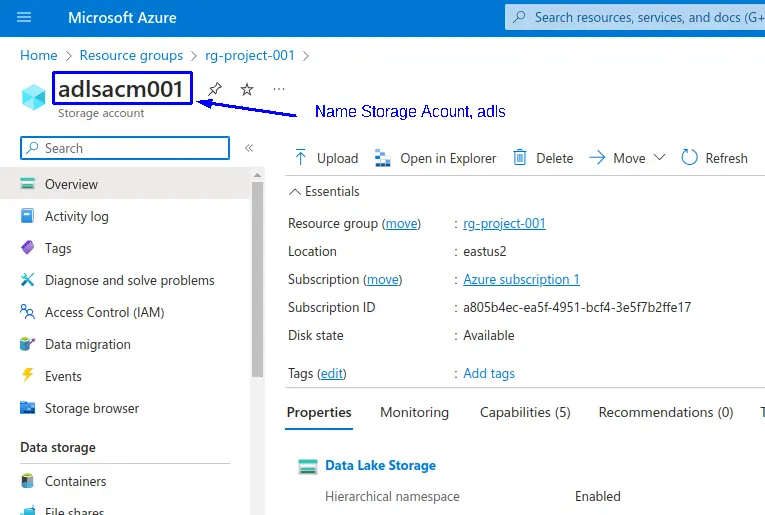

Akí tenemos una vista de donde podemos ubicar el nombre de la cuenta de almacenamiento en el recurso de Azure Storage Account:

Key Vault - Storage Account Access Key¶

- 1.- Una vez ingresemos a los recursos de Key Vault nos dirigimos a "Secrets"

- 2.- Clic en "+ Generate/Import".

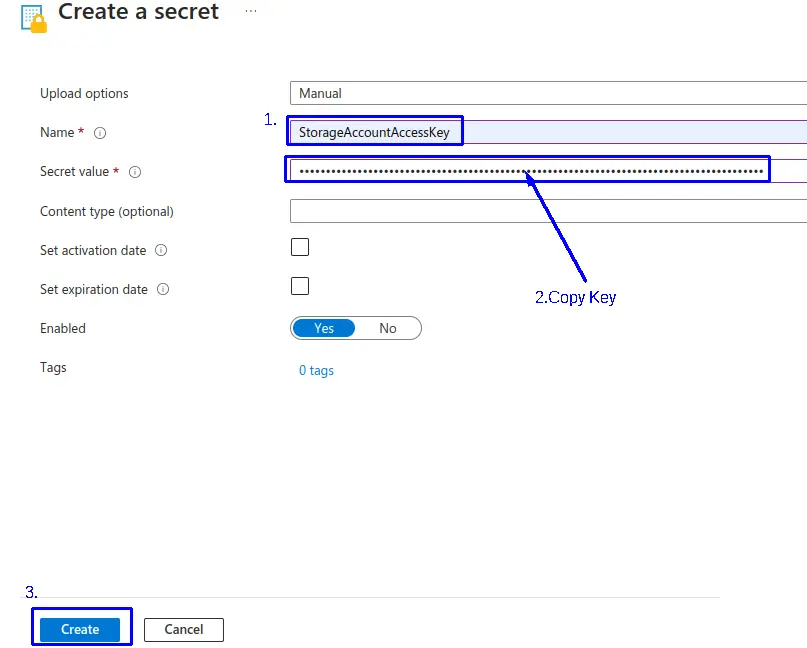

Se despliega la pestaña de "Create a secret" donde:

- Upload options: Seleccionamos "

Manual" - 1.- Asignamos un nombre para nuestro key vault el cual le asignamos "

StorageAccountAccessKey". - 2.- Nos dirigimos al recurso de Azure Storage Account el cual puede ser un ADLS, ahí verificamos en "Access Keys" la llave, el cual copiamos y pegamos como "Secret vaule".

- 3.- Clic en el botón "Create".

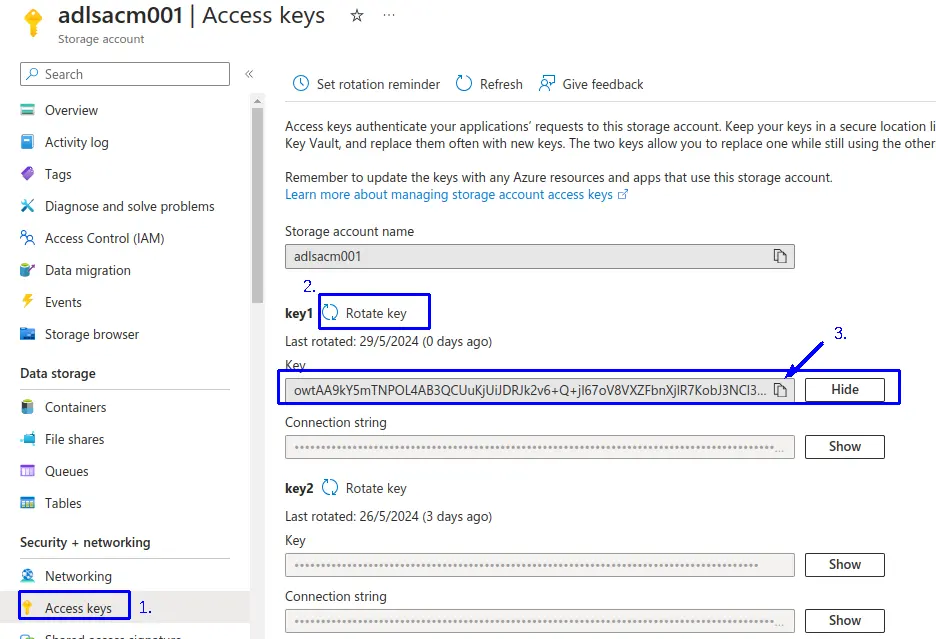

Akí tenemos una vista de donde podemos ubicar la "Key" de la cuenta de almacenamiento del recurso de Azure Storage Account:

Configuramos Control de Accesos (IAM) en Azure Key Vault para Azure Databricks¶

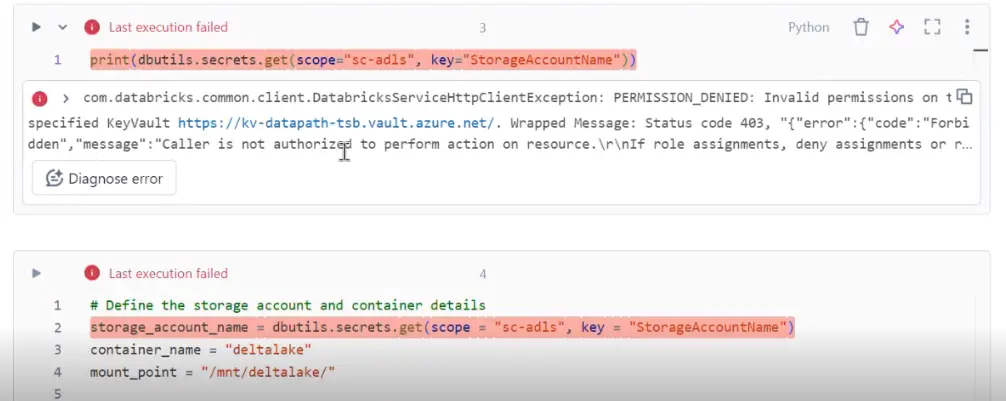

De presentarse errores como el que se muestra en la imagen, esta sección te explica la solución a este problema de Control de Accesos.

Generando Key Vault Administrator¶

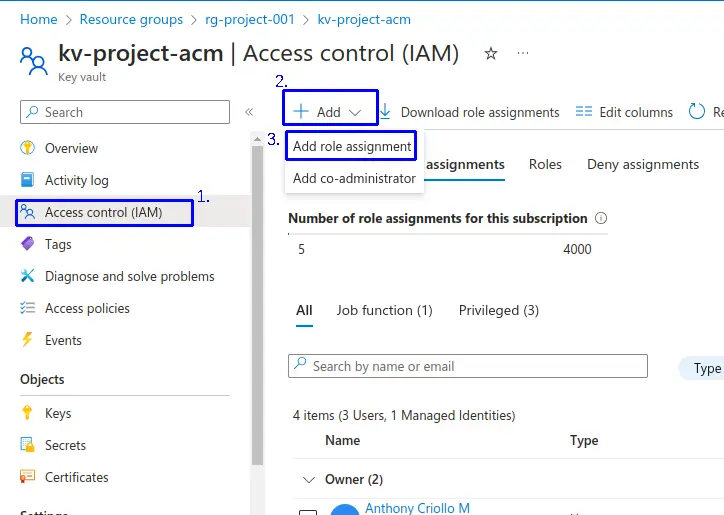

- 1.- Una vez ingresemos a los recursos de Key Vault nos dirigimos a "

Access control (IAM)" - 2.- Clic en "

+ Add". - 3.- Clic en "

Add role assignment".

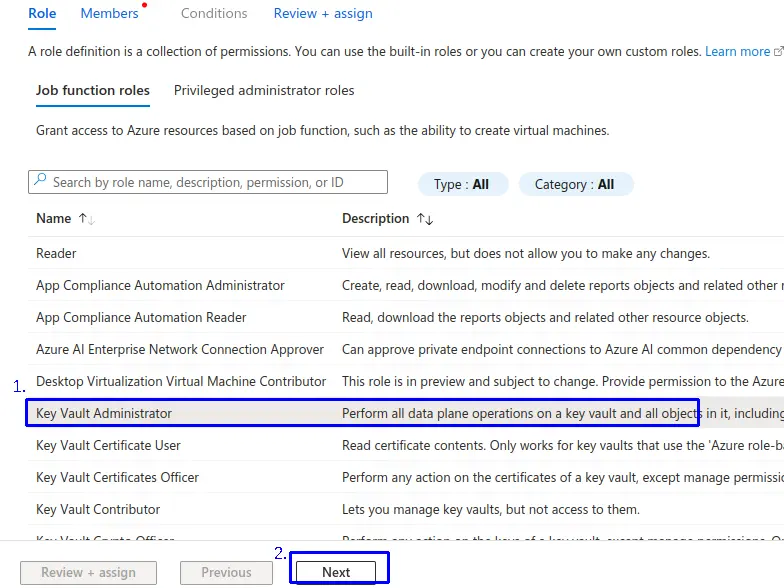

No apertura una interfaz de Add role assignment donde seleccionaremos:

- Clic en la pestaña "Role"

- Seleccionamos "Job function roles".

- 1.- Seleccionamos el "Name" llamado "Key Vault Administrator".

- 2.- Clic al botón "Next".

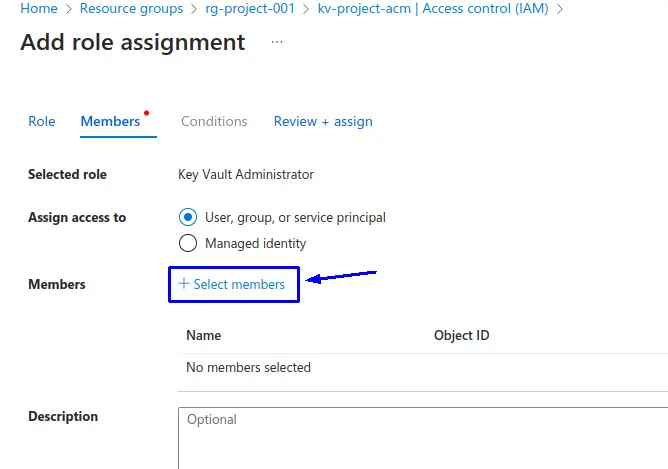

Ahora en la pestaña "Members":

- Hacer clic en "+ Seleccionar miembros": Esto abrirá una nueva pestaña "

Select members" para seleccionar uno o más miembros para este rol.

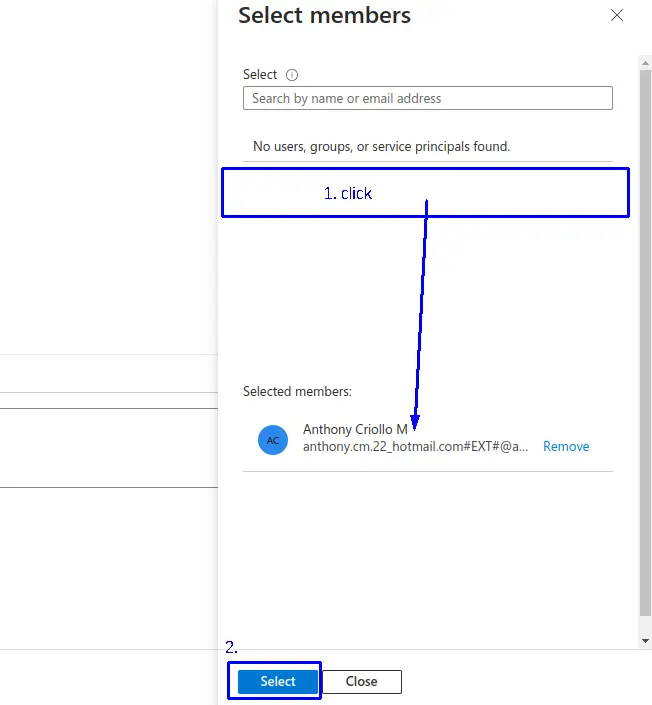

Ahora en la pestaña "Select Members" donde seleccionaremos uno o más miembros para este rol.

- 1.- Hacer clic en el miembro se coloca en la parte inferior de "Selected members".

- 2.- Finalmente le damos al botón de "Select".

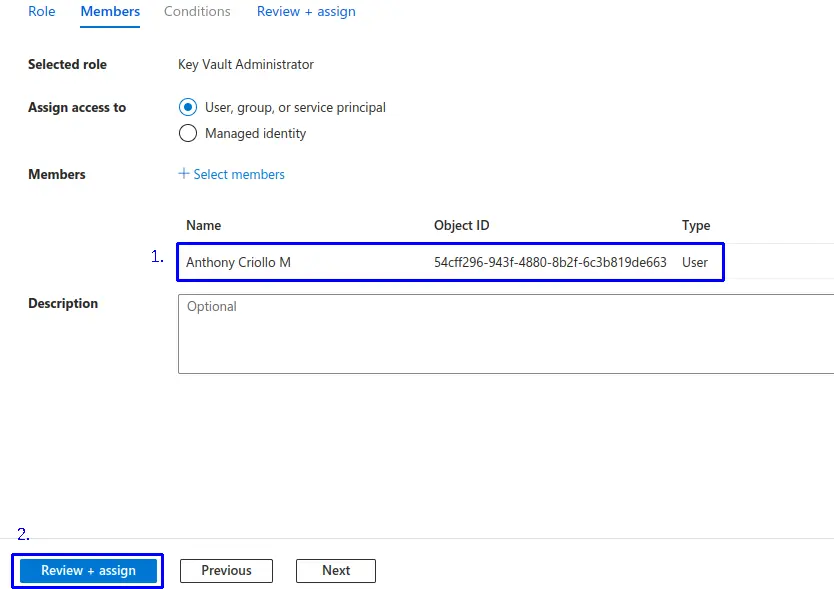

- Verificamos que el usuario de nuestro recurso está seleccionado.

- 1.- Hacer clic en el botón en "Review + assign".

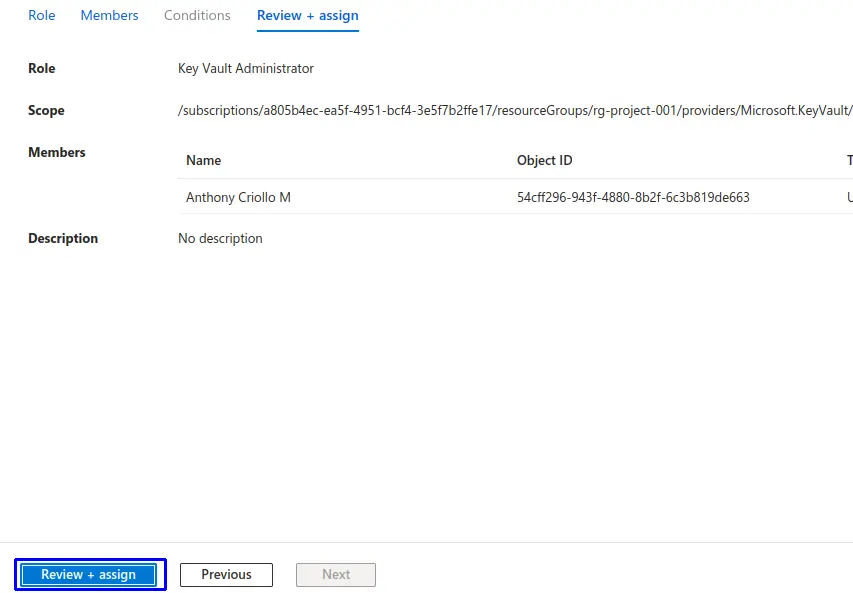

- Hacer clic en el botón en "Review + assign".

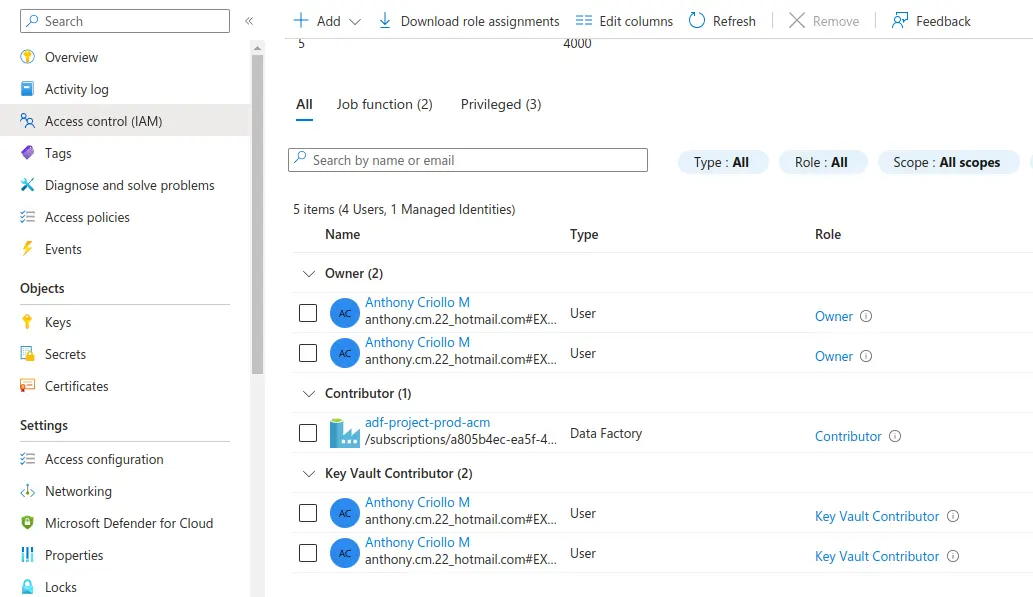

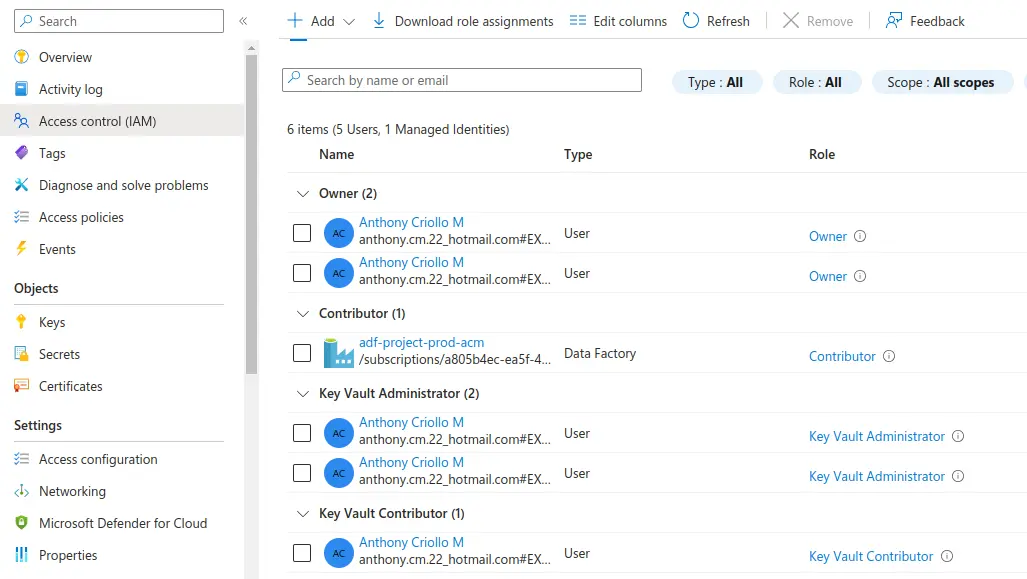

- Nos dirigimos a "Access control (IAM)", en la sección "All" y podemos validar muestro "Key Vault Contributor (+1)" el contibutor creado.

Generando Key Vault Contributor¶

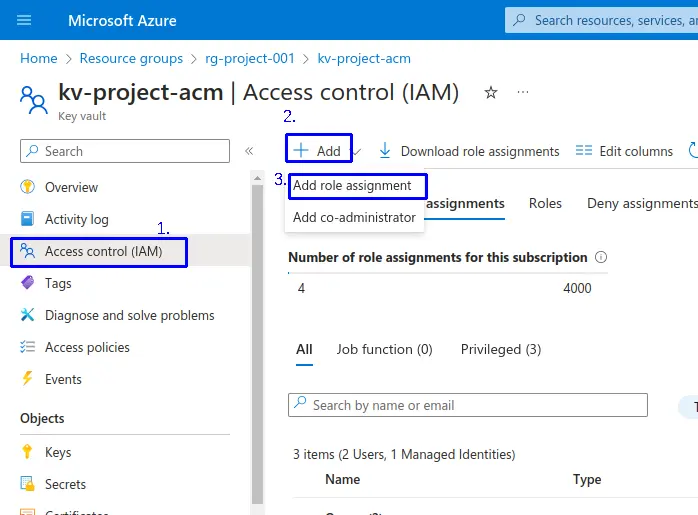

- 1.- Una vez ingresemos a los recursos de Key Vault nos dirigimos a "

Access control (IAM)" - 2.- Clic en "

+ Add". - 3.- Clic en "

Add role assignment".

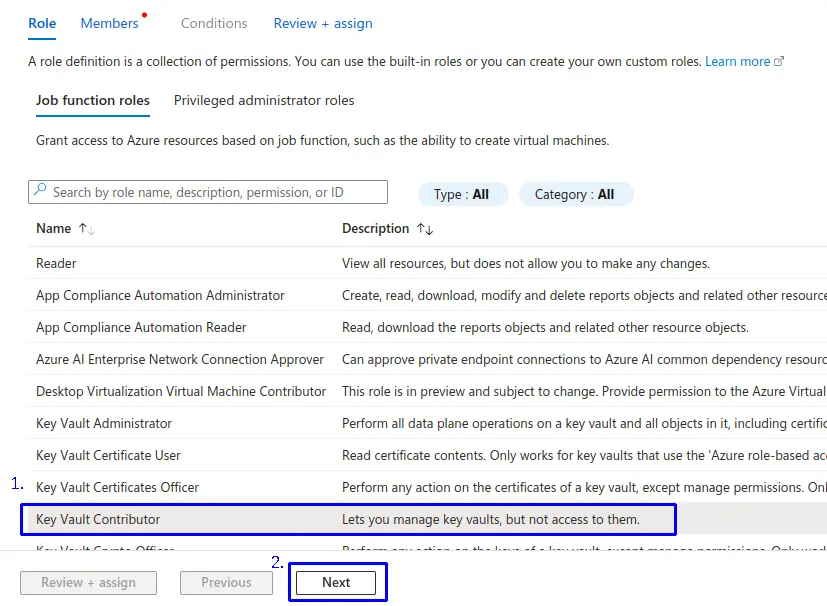

No apertura una interfaz de Add role assignment donde seleccionaremos:

- Clic en la pestaña "Role"

- Seleccionamos "Job function roles".

- 1.- Seleccionamos el "Name" llamado "Key Vault Contributor".

- 2.- Clic al botón "Next".

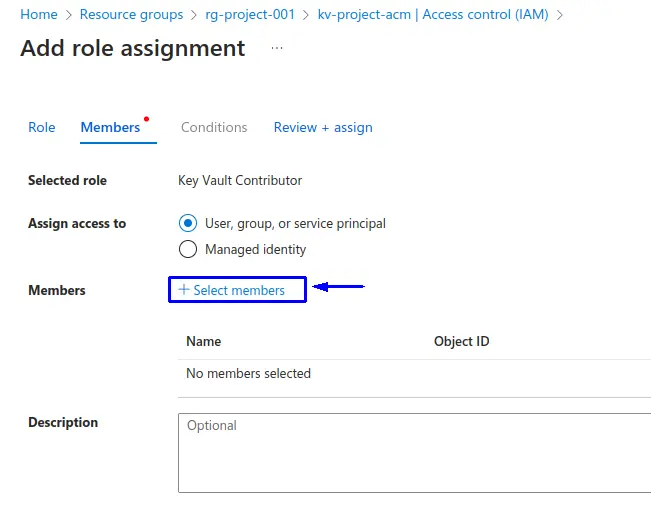

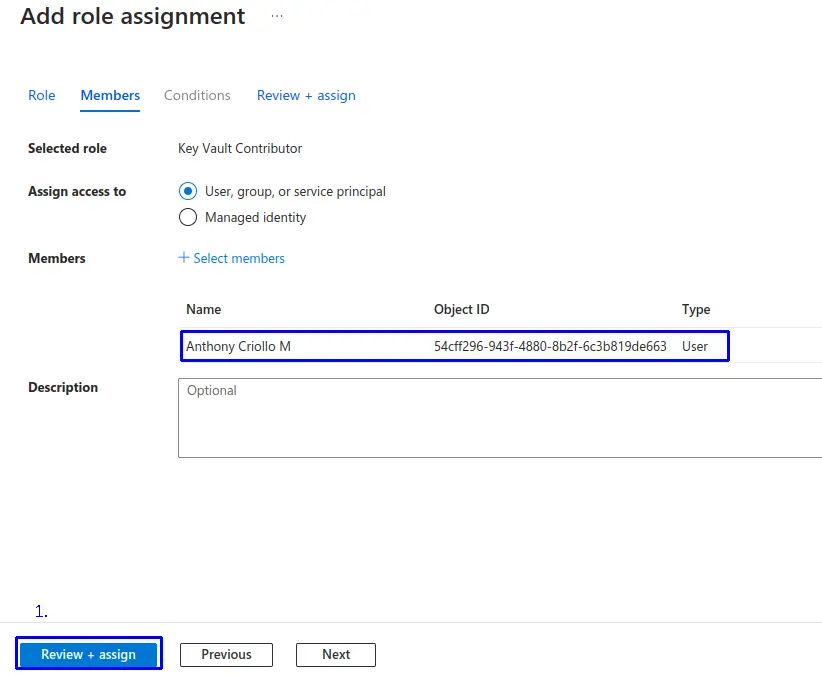

Ahora en la pestaña "Members":

- Hacer clic en "+ Seleccionar miembros": Esto abrirá una nueva pestaña "

Select members" para seleccionar uno o más miembros para este rol.

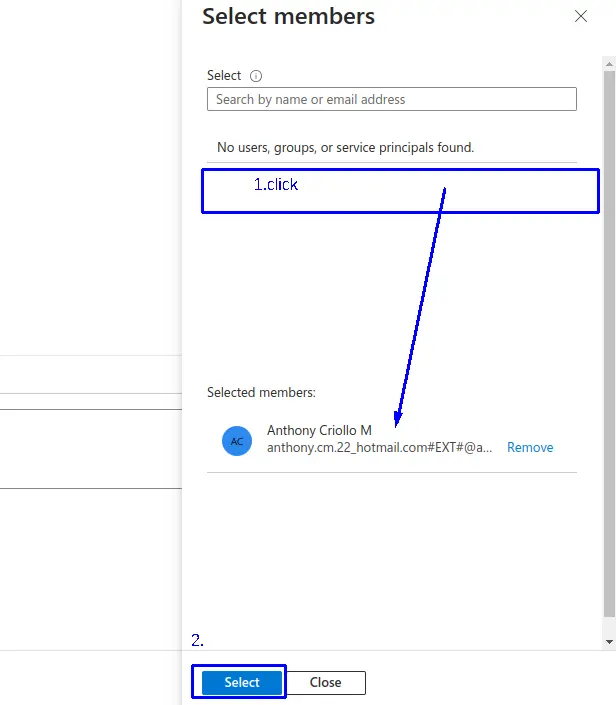

Ahora en la pestaña "Select Members" donde seleccionaremos uno o más miembros para este rol.

- 1.- Hacer clic en el miembro se coloca en la parte inferior de "Selected members".

- 2.- Finalmente le damos al botón de "Select".

- Verificamos que el usuario de nuestro recurso está seleccionado.

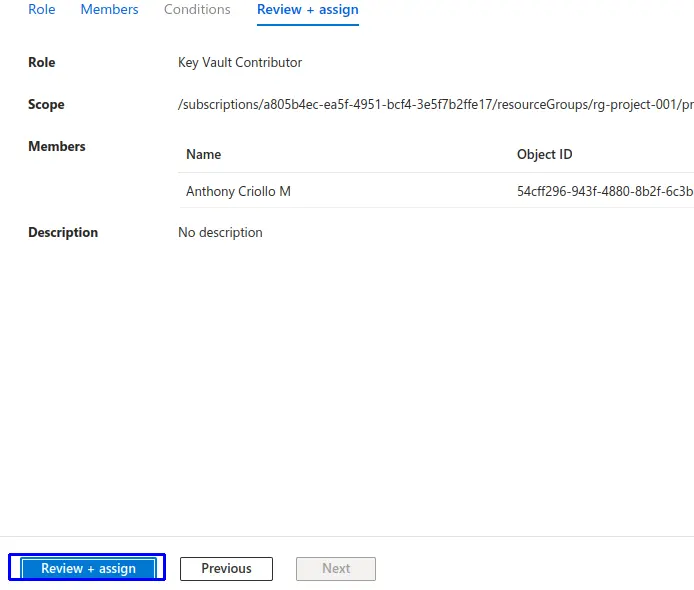

- 1.- Hacer clic en el botón en "Review + assign".

- Hacer clic en el botón en "Review + assign".

- Nos dirigimos a "Access control (IAM)", en la sección "All" y podemos validar muestro "Key Vault Contributor (+1)" el contibutor creado.